ICMP Flood 攻击:网络安全的潜在威胁与应对策略(图文)

来源:mozhe 2024-11-19

ICMP Flood 攻击,也被称为 Ping Flood 攻击,是一种常见的分布式拒绝服务(DDoS)攻击手段。其基本原理是攻击者利用大量的 ICMP Echo 请求(即 “ping”)来冲击目标设备。

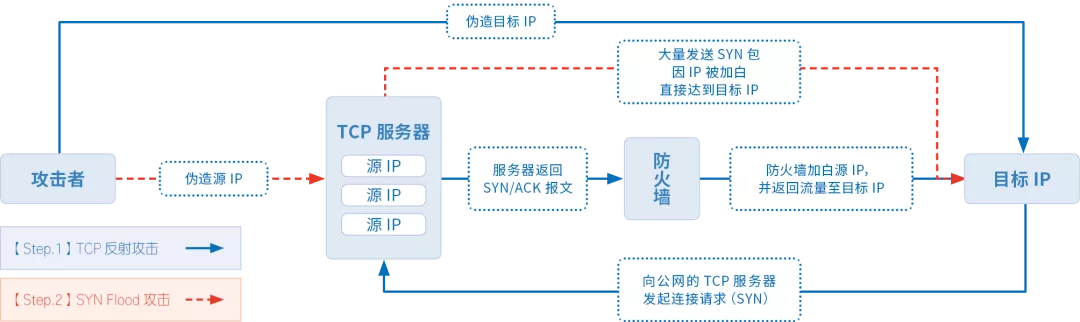

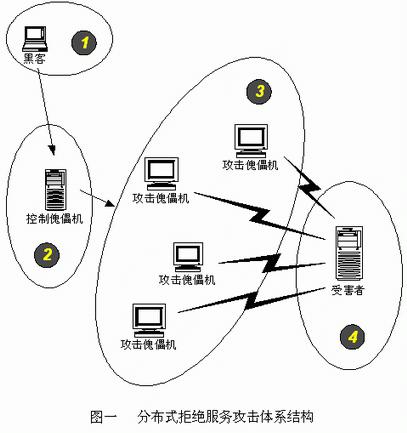

在这种攻击中,攻击者通常会控制多个设备,组成僵尸网络,向目标主机发送海量的 ICMP Echo 请求数据包。目标主机会将大量的时间和资源用于处理这些 ICMP Echo 请求报文,而无法处理正常的网络流量。

例如,根据搜索到的资料显示,黑客一般会通过控制大量代理主机(肉鸡),利用脚本同时向目标主机发送大量 “ICMP_ECHO_Request” 报文。这些报文短时间内大量涌向目标主机,并要求目标主机回应报文,一来一去,大量往返的报文,两者汇集起来的流量,致使目标主机资源耗尽,网络带宽饱和,系统陷入瘫痪,从而无法正常提供服务。

ICMP Flood 攻击的目的主要是使目标网络或系统瘫痪,阻碍正常的网络通信和服务。这种攻击方式不仅会影响个人用户,对于企业和组织来说,也可能造成严重的损失,包括业务中断、财务损失以及声誉受损等。比如,大量 ICMP Echo 请求数据包可以淹没目标的入站带宽,使得合法用户无法访问网络资源,导致网站超时、云服务受阻和依赖网络的应用程序无法正常工作。同时,ICMP Flood 攻击会占用大量路由器、防火墙和服务器的 CPU 周期,可能导致性能下降甚至系统崩溃。

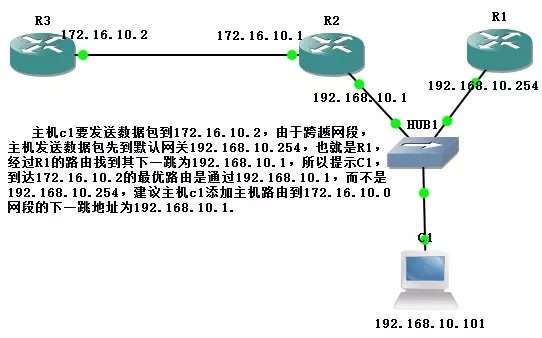

ICMP Flood 攻击具有多种方式。首先,攻击者会发送大量的 ICMP 请求,如 “ICMP_ECHO_Request” 报文,短时间内让目标主机应接不暇。攻击者还常常伪装源地址,使得目标主机回应的报文无法找到真正的源头,进一步加重目标主机的负担。例如,攻击者向一个子网的广播地址发送多个 ICMP Echo 请求数据包,并将源地址伪装成想要攻击的目标主机的地址,然后该子网上的所有主机均会对此 ICMP Echo 请求包作出答复,向被攻击的目标主机发送数据包,使此主机受到攻击。此外,还有一种特殊的攻击方式是发送超大包,即攻击者发送超大的 ICMP 包,超出 IPv4 最大包大小限制,导致目标系统在处理这些超大包时崩溃或冻结,尽管现代操作系统已不再对此类型攻击敏感。

ICMP Flood 攻击带来的危害不容小觑。网络饱和是常见的危害之一,大量 ICMP Echo 请求数据包可以淹没目标的入站带宽,使得合法用户无法访问网络资源,网站超时、云服务受阻和依赖网络的应用程序无法正常工作。系统资源也会因这种攻击而耗尽,ICMP Flood 攻击会占用大量路由器、防火墙和服务器的 CPU 周期,这可能导致性能下降甚至系统崩溃。同时,尝试处理这些攻击流量也可能耗尽可用的内存资源。服务中断也随之而来,由于网络饱和,所有托管在被洪水攻击的设备或受影响网络段上的服务变得无法访问,进一步导致业务中断和显著的停机时间。从财务方面来看,由于 ICMP Flood 攻击可能导致交易无法处理、生产力下降和声誉受损,这会给组织带来显著的财务成本。

ICMP Flood 攻击作为一种常见的分布式拒绝服务攻击手段,给网络安全带来了极大的威胁。其攻击方式多样,危害严重,不仅会导致网络饱和、系统资源耗尽、服务中断,还可能给组织带来显著的财务成本。

面对 ICMP Flood 攻击,我们采取了多种防御策略和方法,包括速率限制、流量过滤、异常检测和禁用 ICMP 功能等手段,以及借助专业的反 DDoS 解决方案和高防服务器等工具。然而,网络攻击手段不断演变和升级,我们不能掉以轻心。

持续加强网络安全防护至关重要。网络管理员应时刻保持警惕,定期更新防火墙规则和安全策略,加强对网络流量的监控和异常检测。同时,组织和企业应加强员工的网络安全意识培训,提高员工对网络攻击的识别和应对能力。

随着技术的不断发展,我们也需要不断探索和创新更有效的网络安全防护措施。例如,利用人工智能和机器学习技术,对网络流量进行更精准的分析和预测,提前发现潜在的 ICMP Flood 攻击等网络安全威胁。

总之,ICMP Flood 攻击的严重性提醒我们,网络安全防护是一个持续的过程,需要我们共同努力,不断加强技术手段和管理措施,以确保网络的安全稳定运行。

墨者安全防护盾具备强大的实时监控功能,对服务器的各项活动进行 7*24 小时不间断的监视。一旦发现任何可疑的 Webshell 活动迹象,立即发出警报,并迅速采取隔离和清除措施,将风险扼杀在萌芽状态。

在防护策略上,墨者安全防护盾采用了多层次的防御体系。不仅能够在网络层面阻挡外部的恶意访问和攻击,还能深入系统内部,对服务器的文件系统、进程等进行深度检查和保护,确保 Webshell 无法植入和运行。

同时,墨者安全防护盾拥有快速的应急响应能力。当 Webshell 攻击事件发生时,专业的安全团队能够迅速介入,进行深入的分析和处理,最大程度减少攻击带来的损失,并帮助用户快速恢复服务器的正常运行。

墨者安全防护盾还注重用户教育和培训,为用户提供关于 Webshell 防范的专业知识和最佳实践,帮助用户提升自身的安全意识和防范能力,共同构建坚实的网络安全防线。

在这种攻击中,攻击者通常会控制多个设备,组成僵尸网络,向目标主机发送海量的 ICMP Echo 请求数据包。目标主机会将大量的时间和资源用于处理这些 ICMP Echo 请求报文,而无法处理正常的网络流量。

例如,根据搜索到的资料显示,黑客一般会通过控制大量代理主机(肉鸡),利用脚本同时向目标主机发送大量 “ICMP_ECHO_Request” 报文。这些报文短时间内大量涌向目标主机,并要求目标主机回应报文,一来一去,大量往返的报文,两者汇集起来的流量,致使目标主机资源耗尽,网络带宽饱和,系统陷入瘫痪,从而无法正常提供服务。

ICMP Flood 攻击的目的主要是使目标网络或系统瘫痪,阻碍正常的网络通信和服务。这种攻击方式不仅会影响个人用户,对于企业和组织来说,也可能造成严重的损失,包括业务中断、财务损失以及声誉受损等。比如,大量 ICMP Echo 请求数据包可以淹没目标的入站带宽,使得合法用户无法访问网络资源,导致网站超时、云服务受阻和依赖网络的应用程序无法正常工作。同时,ICMP Flood 攻击会占用大量路由器、防火墙和服务器的 CPU 周期,可能导致性能下降甚至系统崩溃。

二、攻击方式及危害

(一)攻击方式多样

ICMP Flood 攻击具有多种方式。首先,攻击者会发送大量的 ICMP 请求,如 “ICMP_ECHO_Request” 报文,短时间内让目标主机应接不暇。攻击者还常常伪装源地址,使得目标主机回应的报文无法找到真正的源头,进一步加重目标主机的负担。例如,攻击者向一个子网的广播地址发送多个 ICMP Echo 请求数据包,并将源地址伪装成想要攻击的目标主机的地址,然后该子网上的所有主机均会对此 ICMP Echo 请求包作出答复,向被攻击的目标主机发送数据包,使此主机受到攻击。此外,还有一种特殊的攻击方式是发送超大包,即攻击者发送超大的 ICMP 包,超出 IPv4 最大包大小限制,导致目标系统在处理这些超大包时崩溃或冻结,尽管现代操作系统已不再对此类型攻击敏感。

(二)危害严重

ICMP Flood 攻击带来的危害不容小觑。网络饱和是常见的危害之一,大量 ICMP Echo 请求数据包可以淹没目标的入站带宽,使得合法用户无法访问网络资源,网站超时、云服务受阻和依赖网络的应用程序无法正常工作。系统资源也会因这种攻击而耗尽,ICMP Flood 攻击会占用大量路由器、防火墙和服务器的 CPU 周期,这可能导致性能下降甚至系统崩溃。同时,尝试处理这些攻击流量也可能耗尽可用的内存资源。服务中断也随之而来,由于网络饱和,所有托管在被洪水攻击的设备或受影响网络段上的服务变得无法访问,进一步导致业务中断和显著的停机时间。从财务方面来看,由于 ICMP Flood 攻击可能导致交易无法处理、生产力下降和声誉受损,这会给组织带来显著的财务成本。

三、防御策略与方法

(一)多种防御手段

- 速率限制(Rate limiting):通过限制网络接收到的 ICMP Echo 请求的数量,可以有效减少攻击的影响。例如,可以设置每分钟平均只能接收 20 次 ICMP 请求,最多 30 次,通过设置类似的限制规则,能够在一定程度上控制攻击流量。命令如iptables -t filter -A INPUT -p icmp -m limit --limit 20/min --limit-burst 30 -j ACCEPT,如果超出限制数量,则可以直接丢弃后续的 ICMP 请求包,即iptables -t filter -A INPUT -p icmp -j REJECT --reject-with host-unreach。

- 流量过滤(Traffic filtering):使用流量过滤规则来检测和阻止有害的 ICMP 流量,同时允许合法请求通过。可以利用防火墙或入侵防御系统(IDS)来过滤和检测异常的 ICMP 流量,并及时阻止攻击流量。例如在 Linux 系统中,可以使用iptables工具进行流量过滤,设置规则只允许特定源 IP 地址的 ICMP 请求通过,或者禁止来自某些可疑 IP 地址段的 ICMP 流量。

- 异常检测(Anomaly detecting):通过监控网络流量模式,标记出如 ICMP 流量突然激增等异常情况,这可能表明正在进行 ICMP 攻击。可以使用网络流量分析工具,实时监测网络中的 ICMP 流量变化。一旦发现流量异常,及时发出警报并采取相应的防御措施。

- 禁用 ICMP 功能:网络管理员可以通过配置防火墙来限制设备的 ICMP 发送和接收能力。例如,在某些情况下,可以禁止任何主机向自己发送 ICMP 请求,直接丢弃 icmp 数据包,命令为iptables -t filter -A INPUT -p icmp -j DROP;或者禁止任何主机向自己发送 ICMP 请求,并回复主机不可达信息,命令为iptables -t filter -A INPUT -p icmp -j REJECT --reject-with host-unreach。

(二)专业防护工具

- 专业反 DDoS 解决方案:专业的反 DDoS 解决方案可以在恶意流量到达目标系统之前进行筛选,预防 ICMP Flood 攻击和其他形式的 DDoS 风险。例如拾域科技的 DDoS 防御,提供近 1000G 出口防护,能够针对攻击实时调用相应策略来应对正在进行的 CC 防攻,在多个大型 CC 攻击用户中应用效果好,误伤率可降为 0。它支持对多种攻击类型进行清洗,包括 SYN flood、ACK flood、UDP flood、ICMP flood、RST flood 等,还具备 CC 防护功能,识别并阻断 SQL 注入、XSS 跨站脚本攻击、CC 攻击等,保护 Web 服务安全稳定。同时,从流量字节数和报文数两个维度展示正常流量和攻击流量的信息,支持查询最近 30 天的历史数据。

- 高防服务器:针对高危行业推出的专用于防御 DDoS 攻击的高防服务器,对于 ICMP flood 防护效果显著。例如在 1999 年 8 月,海信集团 “悬赏 50 万元人民币测试防火墙” 过程中,其防火墙遭受 ICMP 攻击达 334050 次之多,占整个攻击总数的 90% 以上,可见 ICMP 的重要性不容忽略。高防服务器搭设高防御的网络架构,并配有防火墙、CC 过滤、独立清洗等三重防护,让客户的业务安全无忧。

四、总结与展望

ICMP Flood 攻击作为一种常见的分布式拒绝服务攻击手段,给网络安全带来了极大的威胁。其攻击方式多样,危害严重,不仅会导致网络饱和、系统资源耗尽、服务中断,还可能给组织带来显著的财务成本。

面对 ICMP Flood 攻击,我们采取了多种防御策略和方法,包括速率限制、流量过滤、异常检测和禁用 ICMP 功能等手段,以及借助专业的反 DDoS 解决方案和高防服务器等工具。然而,网络攻击手段不断演变和升级,我们不能掉以轻心。

持续加强网络安全防护至关重要。网络管理员应时刻保持警惕,定期更新防火墙规则和安全策略,加强对网络流量的监控和异常检测。同时,组织和企业应加强员工的网络安全意识培训,提高员工对网络攻击的识别和应对能力。

随着技术的不断发展,我们也需要不断探索和创新更有效的网络安全防护措施。例如,利用人工智能和机器学习技术,对网络流量进行更精准的分析和预测,提前发现潜在的 ICMP Flood 攻击等网络安全威胁。

总之,ICMP Flood 攻击的严重性提醒我们,网络安全防护是一个持续的过程,需要我们共同努力,不断加强技术手段和管理措施,以确保网络的安全稳定运行。

墨者安全 防护盾

墨者安全作为专业级别安全防护专家,在应对 Webshell 风险隐患方面展现出了卓越的能力。其拥有全面的检测机制,能够精准识别 Webshell 的各种类型和变体,无论是复杂的大马,还是隐蔽的内存马,都难逃其敏锐的监测。墨者安全防护盾具备强大的实时监控功能,对服务器的各项活动进行 7*24 小时不间断的监视。一旦发现任何可疑的 Webshell 活动迹象,立即发出警报,并迅速采取隔离和清除措施,将风险扼杀在萌芽状态。

在防护策略上,墨者安全防护盾采用了多层次的防御体系。不仅能够在网络层面阻挡外部的恶意访问和攻击,还能深入系统内部,对服务器的文件系统、进程等进行深度检查和保护,确保 Webshell 无法植入和运行。

同时,墨者安全防护盾拥有快速的应急响应能力。当 Webshell 攻击事件发生时,专业的安全团队能够迅速介入,进行深入的分析和处理,最大程度减少攻击带来的损失,并帮助用户快速恢复服务器的正常运行。

墨者安全防护盾还注重用户教育和培训,为用户提供关于 Webshell 防范的专业知识和最佳实践,帮助用户提升自身的安全意识和防范能力,共同构建坚实的网络安全防线。

最新文章

-

ICMP Flood 攻击:网络安全的潜在威胁与应对策略(图文)ICMP Flood 攻击,也被称为 Ping Flood 攻击,是一种常见的分布式拒绝服务(DDoS)攻击手段。

-

筑牢网络安全防线:ICMP Unreachable-Attack 防范全攻略(图文)ICMP Unreachable-Attack,即 ICMP 不可达攻击,是一种利用 ICMP(Internet Control Message

-

路由器遭遇 DDoS 攻击:防范与应对之策(图文)DDoS 攻击对路由器的威胁不可小觑。当路由器遭受 DDoS 攻击时,首先面临的是网络拥塞问

-

应对 DDoS 攻击,破解服务器黑洞困境(图文)DDoS 攻击即分布式拒绝服务攻击,攻击者利用多个计算机或路由器发起攻击,使目标服务器无

-

DDos 防御检测全攻略(图文)DDoS 攻击即分布式拒绝服务攻击,是一种攻击者操纵大量计算机,向目标服务器资源发动的攻